Comment repérer et éviter les attaques d'hameçonnage en ligne

Selon plusieurs études, plus de 91% des cyberattaques commencent par l'envoi d'un e-mail. Les attaques d'hameçonnage se sont multipliées, en particulier depuis la crise sanitaire et l'augmentation du télétravail. Dans cet article, nous expliquons ce qu’est le phishing, ses différentes formes, les risques, et nous prodiguons des conseils pour s’en prémunir.

Qu’est-ce que le phishing ?

Le phishing est une forme d'attaque par laquelle les cybercriminels se font passer pour des entités légitimes, telles que des banques, des sites de commerce électronique, des fournisseurs de services ou même des organismes gouvernementaux. Ils envoient des e-mails, des messages instantanés, des SMS ou des appels téléphoniques trompeurs pour inciter les utilisateurs à fournir des informations confidentielles, telles que des mots de passe, des numéros de carte de crédit, des informations bancaires ou des données personnelles.

Les formes de phishing par e-mail :

Le phishing classique :

C’est la forme la plus courante, les cybercriminels envoient massivement des e-mails frauduleux. Ils se font passer pour des entreprises ou des organisations de confiance, et demandent aux destinataires de cliquer sur des liens malveillants ou de fournir des informations sensibles.

Le spear phishing :

C’est une forme plus ciblée de phishing, où les attaquants se concentrent sur des individus ou des organisations spécifiques. Ils utilisent des informations précises sur leurs cibles pour rendre les attaques plus convaincantes et augmenter les chances de réussite.

Le whaling :

Également connu sous le nom de "hameçonnage des gros poissons", vise les hauts responsables d'une organisation, tels que les PDG ou les directeurs financiers. Les attaquants cherchent à exploiter leur statut pour obtenir des informations confidentielles, sensibles ou accéder à des comptes privilégiés.

Le Phishing Scams 3.0 ou Business Email Compromise (BEC) :

Le BEC est une forme avancée d'hameçonnage où les cybercriminels créent des comptes gratuits sur des services légitimes tels qu'iCloud, Google Docs, PayPal ou Spotify. Ils utilisent ensuite ces comptes, avec des noms de domaines légitimes pour envoyer des e-mails qui semblent officiels avec des liens ou des documents tels que de fausses factures à télécharger.

Le phishing par SMS :

Le smishing :

C’est une combinaison des termes SMS et phishing. Les utilisateurs reçoivent des messages leur demandant de cliquer sur des liens ou de fournir des informations sensibles.

Le phishing par appel vocal :

Le vishing :

C’est une combinaison des termes "voix" et "phishing". Les cybercriminels se font passer pour des représentants d'entreprises ou d'organismes officiels et tentent de soutirer des informations confidentielles aux destinataires.

Les formes de phishing par les sites web :

Le pharming :

C’est une technique plus avancée où les attaquants exploitent les vulnérabilités des serveurs DNS (Domain Name Service) des sites officiels ou infectent les ordinateurs des utilisateurs avec des logiciels malveillants pour modifier leurs paramètres DNS directement. Cela leur permet rediriger le trafic vers des sites web malveillants, même lorsque les utilisateurs saisissent l'URL correcte dans leur navigateur.

Le clone phishing :

C’est une technique qui implique la création de répliques de sites web légitimes, tels que des sites de commerce électronique ou des services bancaires en ligne. Les utilisateurs sont dirigés vers ces faux sites, où leurs informations sont volées.

Le spamdexing :

C’est une technique utilisée pour manipuler les moteurs de recherche et augmenter le classement ou référencement d'un site web dans les résultats de recherche. L'objectif est d'attirer le trafic vers ces sites pour que les utilisateurs divulguent des informations personnelles ou installent des logiciels malveillants en pensant être sur un site légitime.

Tabnabbing :

C’est une technique où les attaquants exploitent la confiance des utilisateurs dans les onglets de leur navigateur. Ils modifient le contenu d'un onglet ouvert inactif pour afficher une page de connexion falsifiée. Lorsque l'utilisateur revient à cet onglet, il peut être trompé pour saisir ses informations de connexion qui seront alors capturées par l’attaquant.

Typosquatting :

Cette technique repose sur l'exploitation des fautes de frappe courantes commises par les utilisateurs lorsqu'ils saisissent l'URL d'un site web. Les cybercriminels enregistrent des noms de domaine similaires à ceux des sites web populaires, mais avec des variations mineures dans l'orthographe. Lorsque les utilisateurs font une erreur de frappe dans l'URL, ils sont redirigés vers ces sites malveillants qui peuvent exposer les utilisateurs à des attaques.

Bonus :

Le spoofing, technique utilisée par les cybercriminels pour falsifier ou masquer leur identité lors d’une communication. Il s'agit d'une forme d'usurpation d'identité qui peut se produire dans différents contextes, tels que les e-mails, les SMS, les appels téléphoniques, les adresses IP, les sites web.

Les risques et conséquences du phishing sous toutes ses formes :

Pour les particuliers :

Usurpation d'identité :

Les attaquants peuvent voler vos informations personnelles, telles que votre nom, adresse, numéro de sécurité sociale, pour commettre des fraudes en votre nom.

Vol d'informations financières et perte d’argent :

La divulgation de vos informations bancaires, de carte de crédit ou de compte, permettent aux attaquants de réaliser des transactions non désirées jusqu’à vider votre compte. Ils peuvent aussi vous escroquer et vous inciter à effectuer des paiements vers des comptes frauduleux.

Vol d'identifiants de connexion :

Les attaques de phishing peuvent aboutir à la capture de vos identifiants de connexion pour divers services en ligne, tels que les réseaux sociaux, les services de messagerie ou les plateformes de commerce électronique.

Infection par des logiciels malveillants :

Les e-mails ou les liens de phishing peuvent contenir des logiciels malveillants, tels que des chevaux de Troie, des ransomwares ou des keyloggers, qui peuvent infecter votre ordinateur ou votre appareil mobile et compromettre votre vie privée.

Perte de données personnelles :

Les attaques de phishing peuvent entraîner la divulgation involontaire de données sensibles, telles que des photos, des documents personnels ou des informations confidentielles.

Pour les professionnels :

Perte financière :

Ces attaques peuvent entraîner des vols de fond avec des accès non autorisés à des comptes bancaires et donc des pertes financières importantes.

Vol de données sensibles :

Ces attaques peuvent aboutir à la divulgation de données sensibles, telles que des informations clients, des secrets commerciaux, des plans stratégiques ou des données de recherche et développement.

Perte de réputation :

Les entreprises victimes risquent de subir une atteinte à leur réputation, car les clients et les partenaires peuvent perdre confiance envers elles en raison de violations de sécurité.

Interruption des opérations commerciales :

Ces attaques peuvent produire des interruptions des systèmes informatiques et des temps d'arrêt des réseaux, ce qui peut nuire aux opérations commerciales normales.

Responsabilité légale :

Les entreprises peuvent être tenues responsables des dommages subis par leurs clients ou partenaires en raison d'une faille de sécurité. En effet, elles doivent signaler aux parties impactées ainsi qu’à la CNIL de la fuite de données sensibles. De plus, le dépôt de plainte est obligatoire sous 72h pour être indemnisée auprès des assurances.

Perte de productivité :

Ces attaques peuvent entraîner une perte de productivité si les employés sont amenés à traiter des e-mails ou des incidents de sécurité liés au phishing au lieu de se concentrer sur leurs tâches professionnelles.

Comment se prémunir contre le phishing :

1. Méfiez-vous des e-mails, des messages ou des appels non sollicités qui demandent des informations sensibles. Restez alerte face aux demandes urgentes ou aux menaces dans le cas où les informations demandées ne sont pas fournies, ce n’est pas normal.

2. Faites attention aux fautes d'orthographe, aux adresses e-mail suspectes, et aux liens ou pièces jointes non vérifiés. Restez méfiant même si l'e-mail ou le SMS semble provenir d'une source légitime.

3. Avant de cliquer sur un lien dans un e-mail ou un message, passez votre curseur sur le lien (sans cliquer) pour afficher l'URL de destination et assurez-vous qu'elle correspond au site officiel de l'organisation.

4. Ne téléchargez pas de pièces jointes provenant d'expéditeurs inconnus ou suspects. Les pièces jointes peuvent contenir des logiciels malveillants.

5. Avant de cliquer sur un lien ou de fournir des informations, vérifiez attentivement l'identité de l'expéditeur. En cas de doute, ne pas hésiter à contacter directement l'entreprise par un canal sécurisé pour en confirmer l'authenticité.

6. Les organisations légitimes ne demandent pas à leurs clients de fournir des informations sensibles par e-mail, SMS ou par téléphone. Ne révélez pas vos mots de passe, numéros de carte de crédit ou autres informations personnelles à moins d'être vraiment sûr de la légitimité de la demande.

7. Sécurisez vos mots de passe et optez également pour l'authentification à double facteurs lorsque cela est possible.

8. Sécurisez votre réseau en utilisant des solutions de sécurité informatique telles que des logiciels anti-spam, des pare-feu et des antivirus pour détecter et bloquer les e-mails ou messages suspects. Mettez aussi tous vos systèmes et logiciels régulièrement à jour.

9. Lorsque vous saisissez des informations sensibles en ligne, assurez-vous que la connexion est sécurisée en vérifiant que l'URL commence par "https://" et en recherchant le symbole d'un cadenas dans la barre d'adresse.

10. Dans un contexte professionnel, limitez les privilèges d'accès des employés en fonction de leurs responsabilités. En cas de compromission d'un compte, cela réduit les risques de dommages étendus.

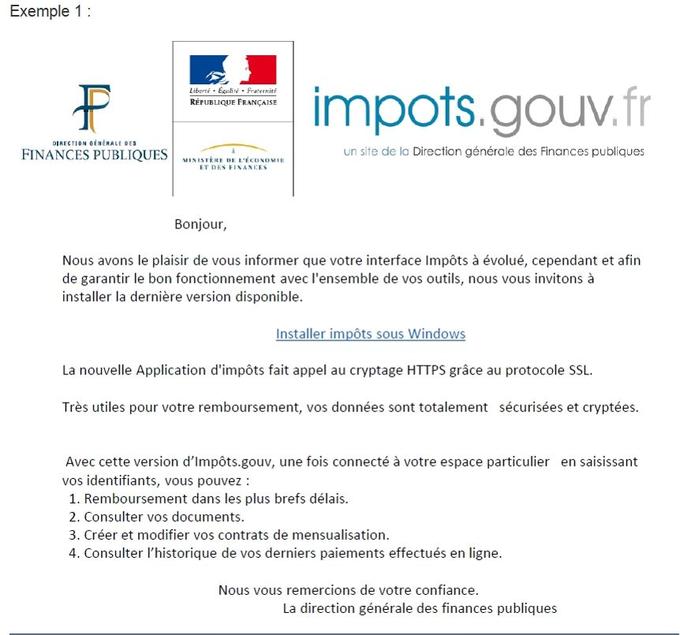

Exemple de message frauduleux :

Conclusion :

En suivant tous ces conseils, vous pouvez réduire les risques, cependant les cybercriminels perfectionnent leurs méthodes au fil du temps. Vous pouvez aider à la lutte contre le phishing et à la protection d’autre utilisateur en signalant les tentatives à votre fournisseur d’accès internet ou à l'organisation concernée. Sensibilisez votre entourage aux risques, informez-vous sur les dernières techniques des attaquants, et adoptez en conséquence des bonnes pratiques de sécurité informatique.

Sources :

Quels sont les différents types de phishing ?

Phishing en entreprise : un bilan inquiétant - Trustpair

➤ Cyberattaques : Statistiques et Chiffres Clés (2023) (sales-hacking.com)

Cyberattaque en cours – Une nouvelle méthode d’hameçonnage “Phishing Scams 3.0” | UnderNews

Que faire en cas de phishing ou d'hameçonnage ? | Institut national de la consommation (inc-conso.fr)

Comment savoir si on a été victime de phishing ? | L’Académie en ligne (lacademieenligne.fr)

Phishing (hameçonnage) | economie.gouv.fr

Que faire en cas de phishing ou hameçonnage ? - Assistance aux victimes de cybermalveillance

Diffusion de données piratées à la suite d’une cyberattaque : quels sont les risques et les précautions à prendre ? | CNIL

Image de l'article générée par le Créateur d'image Bing, libre de droit.